Содержание:

В чем разница между backend и frontend-разработкой и как они связаны?

Архитектура backend: монолит против микросервисов

Типичные ошибки в backend-разработке и способы их избежать

Безопасность backend: защита от угроз

Что такое backend-разработка?

Backend-разработка — это проектирование, создание и поддержка серверной части программного обеспечения. Она отвечает за всю «внутреннюю кухню» приложения: обработку запросов, управление данными, выполнение сложной бизнес-логики и обеспечение безопасности. Если frontend — это витрина магазина, то backend — это его склад, логистический центр и система управления, работающие круглосуточно, чтобы предоставить клиенту нужный товар, информацию или услугу.

Ключевые задачи и функции backend-части:

- Обработка запросов и бизнес-логика

Backend принимает запросы от клиентской части, например, от нажатия кнопки в интерфейсе, обрабатывает их по строго определенным алгоритмам или бизнес-логике и формирует корректный ответ.

- Работа с данными/базами данных

Одна из основных задач — хранение, извлечение, изменение и структурирование информации. Backend-разработчики проектируют и оптимизируют взаимодействие с базами данных (SQL, NoSQL), обеспечивая целостность и быстрый доступ к данным.

- Аутентификация, авторизация и управление пользователями

Серверная часть отвечает за безопасный вход пользователей в систему, проверку их прав доступа и управление пользовательскими сессиями и профилями.

- Обеспечение безопасности

Backend-разработчики защищают приложение от угроз: предотвращают внедрение вредоносного кода, обеспечивают шифрование конфиденциальных данных, например, паролей, проверяют входные данные и реализуют механизмы для защиты от DDoS-атак.

- Интеграция с внешними сервисами

Многие приложения не работают изолированно. Backend обеспечивает взаимодействие с внешними API (платежные системы, почтовые сервисы, картографические данные), что значительно расширяет функциональность продукта.

В чем разница между backend и frontend-разработкой и как они связаны?

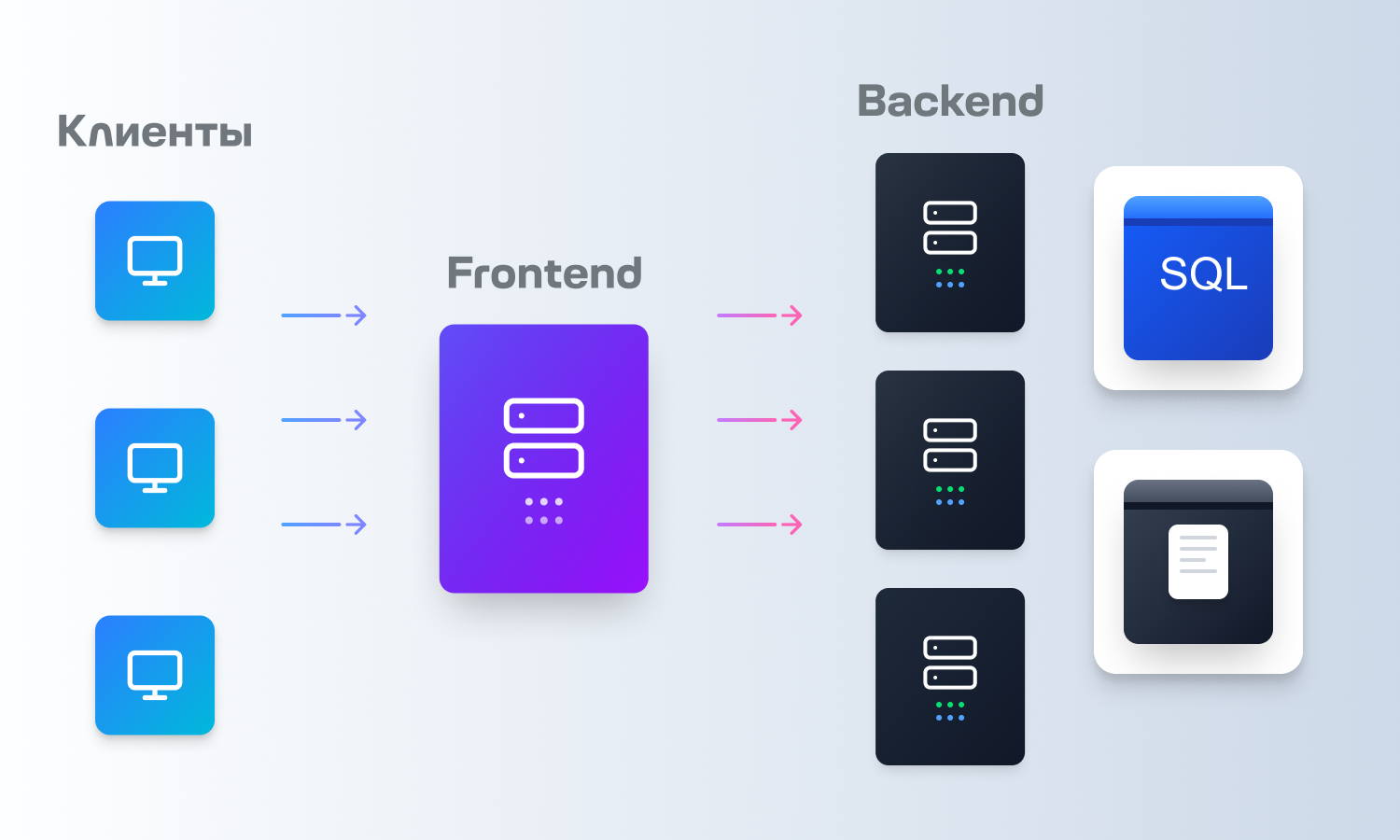

Frontend- и backend-разработка — это две взаимосвязанные части единого процесса создания цифрового продукта. Их разделение позволяет эффективно распределять задачи, но конечный результат зависит от их слаженной работы.

Если backend — это мозг и нервная система приложения, который работает «за кулисами», то frontend — это его лицо, внешний вид и интерфейс для взаимодействия с пользователем. Простыми словами: frontend — это красивая витрина кафе с меню и удобными столиками, а backend — это кухня, система расчетов и логистика поставок, которые обеспечивают его функционирование.

Примеры взаимодействия на практике:

- Пользователь бронирует отель

Frontend: отвечает за отображение календаря, формы для ввода данных и красивых фотографий номеров.

Backend: проверяет доступность дат, резервирует номер, фиксирует бронь в базе данных и взаимодействует с платежным шлюзом.

- Клиент оформляет подписку на стриминговом сервисе

Frontend: показывает список тарифных планов, кнопку оплаты и обратный счетчик бесплатного периода.

Backend: создает платежное поручение, активирует доступ к контенту, управляет лицензией и настраивает регулярные списания.

- Пользователь публикует пост в социальной сети

Frontend: предоставляет удобный редактор для текста и загрузки изображений, показывает предпросмотр.

Backend: сохраняет контент в облаке, индексирует его для поиска, отправляет уведомления подписчикам и проверяет публикацию на соответствие правилам.

Архитектура backend: монолит против микросервисов

Выбор архитектуры backend определяет гибкость, скорость разработки и масштабируемость бизнес-приложения. Два ключевых подхода — монолитная и микросервисная архитектура — представляют собой противоположные полюса в проектировании систем.

Монолитная архитектура

В монолитной модели все компоненты приложения (бизнес-логика, интерфейсы, доступ к данным) тесно связаны и развертываются как единое целое.

- Преимущества

Простота начальной разработки и развертывания, единая кодовая база, прямое взаимодействие между модулями.

- Недостатки

Сложность масштабирования отдельных функций, замедление разработки по мере роста проекта, высокий риск каскадных сбоев.

Микросервисная архитектура

Здесь приложение разделено на независимые сервисы, каждый из которых отвечает за конкретную бизнес-функцию (например, управление платежами, аутентификацию, каталог товаров) и общается с другими через API.

- Преимущества

Гибкость и скорость разработки (команды могут работать независимо), упрощенное масштабирование узких мест, устойчивость к отказам отдельных компонентов.

- Недостатки

Сложность координации множества сервисов, повышенные требования к инфраструктуре и мониторингу, дополнительные накладные расходы на межсервисное взаимодействие.

Когда переходить от монолита к микросервисам?

Переход — это ответ на конкретные бизнес-проблемы, а не дань моде. Ключевые триггеры для рассмотрения перехода:

- Сложность масштабирования

Когда необходимо масштабировать только отдельные функции, а не все приложение целиком.

- Снижение темпов разработки

Когда добавление новой функциональности в разросшийся монолит становится слишком медленным и рискованным.

- Требования к отказоустойчивости

Когда выход из строя одного модуля не должен останавливать работу всего приложения.

Однако переход сопряжен с вызовами: резко возрастает сложность управления инфраструктурой и операционной деятельности. Решение о разделении монолита должно приниматься на основе анализа конкретных бизнес-потребностей и готовности команды к новой архитектурной парадигме.

Типичные ошибки в backend-разработке и способы их избежать

Создание надежного и эффективного backend требует не только знания технологий, но и понимания распространенных архитектурных и операционных ошибок. Их игнорирование может привести к снижению производительности, уязвимостям в безопасности и дорогостоящему рефакторингу на поздних стадиях проекта.

- Пренебрежение безопасностью данных

Ошибкой является недостаточное внимание к проверке и очистке входных данных, что открывает возможности для SQL-инъекций и атак через внедрение команд. Другая распространенная проблема — хранение конфиденциальной информации прямо в коде или конфигурационных файлах, попадающих в репозиторий.

Как избежать: Внедряйте централизованное управление секретами, используйте параметризованные запросы к БД и валидируйте все входящие данные. Регулярно проводите аудит безопасности .

- Отсутствие грамотного логирования и мониторинга

Backend без детального структурированного логирования и системы мониторинга ключевых метрик превращается в «черный ящик». При возникновении инцидента на поиск первопричины уходят часы, а не минуты.

Как избежать: Настройте централизованное логирование и мониторинг. Логируйте не только ошибки, но и ключевые бизнес-события и изменения состояния с уникальными идентификаторами запросов.

- Некорректная обработка ошибок и исключений

«Тихий» сбой, когда ошибка перехватывается, но не логируется и не передается клиенту в понятном формате, дезориентирует пользователей и усложняет диагностику. Также опасно раскрывать в ответах технические детали .

Как избежать: Реализуйте единый глобальный обработчик ошибок. Классифицируйте ошибки и возвращайте стандартизированные HTTP-статусы с информативными, но безопасными сообщениями.

- Игнорирование проблем производительности на этапе проектирования

Классические ошибки — N+1 запрос к базе данных, отсутствие кеширования часто запрашиваемых данных, блокирующие вызовы в критическом пути выполнения запроса.

Как избежать: Используйте инструменты профайлинга для поиска узких мест. Внедряйте стратегическое кеширование, оптимизируйте запросы к БД с помощью индексов и пагинации. Для длительных операций применяйте асинхронные очереди задач.

- Прямая жесткая связь между сервисами или модулями

Непосредственные вызовы методов или жесткая зависимость от конкретной реализации другого сервиса создают хрупкую систему, где изменение одного компонента ломает множество других.

Как избежать: Стройте взаимодействие через четко определенные API-контракты. Рассмотрите внедрение шаблона «Адаптер» или шины событий для ослабления связей.

- Отказ от написания автоматизированных тестов

Разработка без покрытия модульными, интеграционными и нагрузочными тестами приводит к накоплению технического долга. Каждое изменение или добавление новой функциональности становится рискованным.

Как избежать: Внедряйте культуру Test-Driven Development или как минимум покрывайте тестами критическую бизнес-логику и API endpoints. Интегрируйте прогон тестов в CI/CD-пайплайн.

Безопасность backend: защита от угроз

Безопасность серверной части — критический компонент, определяющий устойчивость всего приложения к киберугрозам. Уязвимости в backend приводят не только к утечкам данных, но и к полному параличу бизнес-процессов. Разработка без встроенной защиты создает риски для репутации и финансовой стабильности компании.

- Защита от внедрения кода и атак на данные

Угрозы: SQL/NoSQL-инъекции, внедрение команд, десериализация недоверенных данных.

Меры защиты: Всегда используйте параметризованные запросы или ORM с экранированием. Валидируйте и санируйте все входящие данные, включая параметры URL, тела запросов и заголовки. Ограничивайте использование функций, выполняющих системные команды.

- Управление аутентификацией и авторизацией

Угрозы: Недостаточно сложные пароли, утечка сессий, вертикальный/горизонтальный эскалации привилегий.

Меры защиты: Реализуйте надежные механизмы аутентификации. Храните хэши паролей с использованием адаптивных алгоритмов. Строго проверяйте права доступа для каждого действия, следуя принципу наименьших привилегий.

- Защита конфиденциальных данных и конфигурации

Угрозы: Хранение секретов в коде или конфигах репозитория, передача данных по незашифрованным каналам.

Меры защиты: Используйте специализированные сервисы управления секретами. Обязательно применяйте TLS/SSL для всего трафика. Шифруйте чувствительные данные при хранении в базе.

- Предотвращение уязвимостей в зависимостях и API

Угрозы: Использование библиотек с известными уязвимостями, неограниченный доступ к API, недостаточная защита от DDoS-атак.

Меры защиты: Регулярно обновляйте зависимости и используйте сканеры уязвимостей. Реализуйте строгий лимит на частоту запросов и Web Application Firewall. Четко документируйте и ограничивайте доступ к административным эндпоинтам.

- Безопасная конфигурация инфраструктуры и логирование

Угрозы: Избыточная детализация в логах, небезопасные настройки серверов и контейнеров.

Меры защиты: Настройте фильтрацию чувствительных данных в логах. Следуйте принципам жесткой настройки для серверов, баз данных и контейнеров. Используйте отдельные учетные записи с минимальными правами для доступа к ресурсам.

Заключение

Подводя итог, можно сказать, что backend — это не просто «обратная сторона» интерфейса, а технологическое ядро любого веб-продукта. Именно здесь, вдали от глаз пользователя, решаются ключевые бизнес-задачи: данные превращаются в логику, логика — в ценность, а транзакции обеспечиваются безопасностью.

Главное различие между frontend и backend — в их фокусе. Frontend создает впечатление, backend — обеспечивает результат. Первый отвечает на вопрос «Как это выглядит и ощущается?», второй — «Как это на самом деле работает?».

Выбор архитектуры, языка и инструментов для backend — это стратегическое решение, которое определяет, сможет ли ваш сервис выдержать нагрузку, адаптироваться к изменениям и защитить данные клиентов. Инвестиции в грамотную backend-разработку окупаются стабильностью, скоростью и доверием — теми качествами, на которых строится долгосрочный успех цифрового продукта.

В конечном счете, мощный и продуманный backend позволяет frontend-части выполнять свою главную миссию: не просто показывать интерфейс, а предоставлять пользователю быстрый, надежный и безопасный сервис.